全4112文字

有名なOSS(オープンソースソフトウエア)の圧縮ソフト「XZ Utils」にマルウエアの一種である「バックドア」が仕込まれ、IT業界に衝撃が走った。バックドアとは、攻撃者がインターネット経由で不正侵入できるようにするプログラム。バックドア経由でコンピューターを乗っ取ったり、保存されているデータを盗んだりできる。

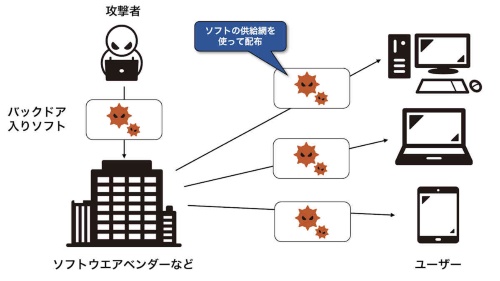

今回のように正規ソフトにマルウエアが仕込まれる攻撃は「ソフトウエアサプライチェーン攻撃」と呼ばれる。攻撃者はどうやってバックドアを仕込んだのか。攻撃の詳細と対策を解説する。

バックドアを偶然発見、大惨事を回避

XZ Utilsは複数のLinuxディストリビューションに含まれている。このためバックドア入りのXZ Utilsが、世界中のLinuxマシンに危うくインストールされるところだった。だが、一部のLinuxディストリビューションのベータ版(不安定版)に組み込まれた時点で、米Microsoft(マイクロソフト)の開発者であるAndres Freund(アンドレス・フロイント)氏がバックドア入りXZ Utilsを見つけた。

「この時点で見つけていなければ、大惨事になっていた可能性がある」(JPCERTコーディネーションセンターの佐々木勇人脅威アナリスト、政策担当部長兼早期警戒グループマネージャー)。同様のコメントは複数のセキュリティー専門家が海外メディアなどに寄せている。

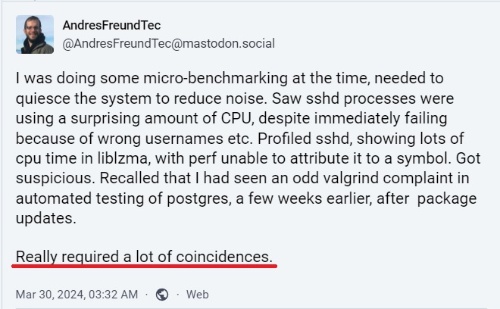

バックドアにはSSHと呼ばれるプロトコル(通信規約)でアクセスする。バックドア入りXZ Utilsが含まれるLinuxディストリビューションでは、SSHサーバーソフトの動作が遅くなることにフロイント氏が気付いた。

そこで詳細に調べたところ、XZ Utilsが怪しいと判断。2024年3月29日、セキュリティーを強化するOSSであるOpenwallのメーリングリストに報告して公表した。フロイント氏はSNSへの投稿で、偶然が重なったために見つけられたと強調した。

その後このバックドアは深刻な脆弱性として、Linuxディストリビューションベンダーやセキュリティー組織などが相次いで注意喚起した。脆弱性の識別番号は「CVE-2024-3094」。影響を受けるのはXZ Utils 5.6.0及び5.6.1。フロイント氏の発見により、通常版(安定版)のLinuxディストリビューションにバックドアが仕込まれることを防げた。

OSSの多くは、様々な開発者が協力して開発する。ボランティアベースの開発者が、新機能やバグ修正などのプログラムを提案し、それらが組み込まれることでOSSがバージョンアップされる。

基本的には悪意のある開発者がバックドアを仕込ませることは困難だ。OSSごとにメンテナーと呼ばれる責任者がいて、開発者が提案したプログラムをチェックするからだ。問題がない場合のみ、ソフトに組み込む。

他の開発者もプログラムに自由にアクセスできるので、怪しいプログラムが仕込まれていたら気付く可能性は高い。そのおかげで今回のケースでは、ベータ版に組み込まれた時点で気付けた。

からの記事と詳細 ( 有名ソフトにバックドア、防止不可能「ソフトウエアサプライチェーン攻撃」の脅威 - ITpro )

https://ift.tt/Hz85kBK

No comments:

Post a Comment